3月10日消息,据BBC报道,在公司应对网络袭击的数字防御体系中,存在一个巨大漏洞。这个漏洞就是全世界都缺少熟练的技术人员,而他们在确保安全硬件运行、分析威胁以及反击入侵者的过程中,却发挥着至关重要的作用。安全领域的行业机构ISC2研究显示,目前全球安全行业缺少100万训练有素的技术人员。而且在未来5年中,这个缺口将达到180万人。

undefined

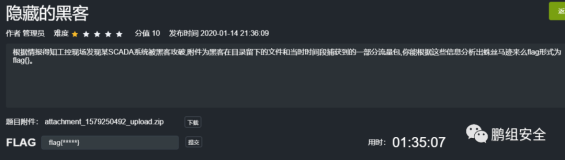

图:智能机器正帮助公司防御网络黑客

英国道德黑客技术认证机构Crest的负责人伊恩·格罗夫(Ian Glover)表示,技术人员紧缺现象已经得到广泛认可,由此还引发许多其他问题。格罗夫说:“人才紧缺正推动成本上升。毫无疑问,这会产生巨大影响,因为企业都在努力获得稀缺资源。此外,这也可能意味着企业无法找到称职的人才,因为他们总是要不顾一切地找人填补空缺。”

格罗夫警告称,许多国家都在采取措施,希望将人们吸引向安全行业,但是这些努力还不足以弥补技术人员短缺的问题。他说:“如果你看到攻击工具的自动化程度在提高,那么你也需要提高防御工具的自动化程度。”

在数据中“溺水”

总部位于澳大利亚悉尼的安全公司Huntsman Security创始人兼首席执行官彼得·伍拉科特(Peter Woollacott)表示,我们正向着更高自动化的方向迈进,但这种改变似乎有点儿姗姗来迟。很长时间以来,安全领域的革新似乎都以“手动”的缓慢方式进行。

分析师们认为,这些防御公司正“淹没”在数据海中。这些数据都是防火墙、PC、入侵检测系统以及其他设备产生的,它们会引发许多问题。安全公司Vectra Networks的首席技术官奥利弗·塔瓦克利(Oliver Tavakoli)称,自动化并非新兴事物,很早就曾被用于帮助杀毒软件发现新出现的恶意程序。

undefined

图:在复杂的网络中,人类并非总是能够发现异常活动

但是现在,机器学习正帮助自动化走得更远。塔拉克利说:“与人工智能相比,机器学习更容易理解、更加简单。”但这并非意味着,它只能处理简单的问题。机器学习的分析能力来源于算法的进化,而这些算法可以处理大量数据,并从中挑出异常或重大趋势。日益增强的计算能力也让这成为可能。

这些“深度学习”算法各有不同。比如OpenAI这类算法,对所有人开放。但是大多数算法都被开发它们的公司所有。规模较大的安全公司正争相收购规模较小、但却更加智能化的初创企业,以便迅速增强自己的防御能力。

不那么聪明

英国域名注册商Nominet首席技术官西蒙·麦考拉(Simon McCalla)表示,机器学习已在其研发的、名为Turing的工具中证明非常有用。Turing可以从该公司每天处理的大量查询中寻找网络攻击证据,包括查询有关英国网站位置的信息。

麦考拉说,Turing曾帮助分析1月份劳埃德银行遭到网络袭击过程中发生了什么,当时有数以千计的客户无法使用该银行服务。分布式拒绝服务(DDoS)攻击会产生大量需要处理的数据。麦考拉说:“通常情况下,我们每秒需要处理5万个查询。在劳埃德银行攻击事件中,我们需要处理的查询每秒超过50万个。”

undefined

图:通过让机器学习分析数据流量,可以阻止垃圾邮件发送者

一旦攻击结束,尘埃落定,Nominet可以在2个小时内处理好相当于1天的流量。Turing吸收所有来自Nominet服务器的信息,然后利用自己学到的东西发布早期预警,警告人们对持续时间更长的攻击做好准备。它会记录发出查询的被劫持机器IP地址,检查其电子邮件地址是否有效。

麦考拉说:“大多数情况下,我们看到的防御体系都不那么聪明。”没有机器学习的帮助,人类分析师不太可能发现攻击,直到目标受到影响,比如银行网站突然崩溃。分析师认为,Turing现在可以帮助英国政府维持内部网络安全,比如阻止工作人员访问可疑网站,避免成为恶意软件受害者等。

混乱与秩序

还有利用机器学习分析能力的更雄心勃勃的计划。在2016年的Def Con黑客大会上,美国五角大楼下属军事研究机构Darpa举办竞赛,让7个智能计算机程序互相攻击,看哪个程序自我防御能力最强。赢家是Mayhem,它现在正被改造,以便能够发现和修复代码中的漏洞,以免被恶意黑客利用。

undefined

图:Mayhem赢得Darpa举办的竞赛,找到能够发现漏洞的智能电脑

塔拉克利说,机器学习可以将来自不同源头的数据关联起来,为分析师提供全面信息,以确定一系列连续事件是否会形成威胁。它通常可以了解公司内的数据流动及其低潮状况,以及员工每天不同的作息时间。因此,当网络黑客试图偷窥网络连接或进入数据库时,这种恶意行为立即就会被发现。

当然,在庞大的网络中,黑客也非常善于掩盖他们的踪迹。对于人类来说,这些“妥协式迹象”可能很难被发现。现在,网络安全分析师只要安心静坐,就可以让机器学习系统紧缩所有数据,并找出未受到人类关注的严重攻击迹象。塔拉克利说:“这就像正准备进行手术的医生,尽管病人还没有到位,但他们已经做好准备,正处于严阵以待的状态。”

本文转自d1net(转载)