据研究人员介绍,他们发现Joomla最新的CVE-2015-8562漏洞(即Joomla的反序列化远程命令执行漏洞)每天被发动16600次扫描攻击,企图破坏带有该漏洞的网站。由此可见,该漏洞被网络犯罪分子广泛利用,也给互联网造成了严重的经济损失。

Joomla的反序列漏洞,已经在15年的12月14日发布的3.4.6版本中修复了该漏洞。该漏洞影响的版本特别多(从1.5版本到3.4版本),而且利用该漏洞可以完全的控制有该漏洞的网站,所以Joomla的开发人员一直在努力的发布新的更新版本和打相应的安全补丁,帮助网站管理员,保护他们的网站对抗黑客的攻击。

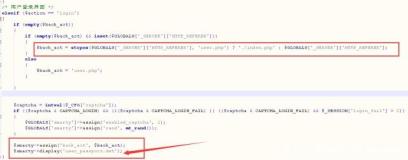

这个漏洞主要是在Joomla处理用户代理字符串的方式不正确的结果。因为在大多数情况下,该字符串不适当过滤以识别恶意字符串,这允许攻击者引入可能在Joomla的后端恶意代码被执行。

通过Sucuri调查有助于更好地理解该漏洞,以及后来的Joomla的团队发现的问题是更深层次的本质,是在PHP中的错误引起的部分。

该漏洞只存在于PHP的某些版本

问题是由于一个use-after-free漏洞的session deserializer。这是修复在2015年9月,php官方已经修复了PHP 4.5.45,5.5.29,5.6.13该问题。 PHP7的新版本在默认情况下正确处理这个问题。

据Joomla的团队介绍,Joomla网站只受该漏洞CVE-2015-8562是那些托管在PHP(CVE-2015-6835)的易受攻击版本。 12月21日的Joomla的开发人员发布了3.4.7版本,以进一步解决漏洞是因为php版本问题而易受攻击的特性。

本文转自d1net(转载)