安全管理人员面临着很多困难,尤其是在面对看似无休止的网络攻击时,总是感到在疲于应付和阻止威胁,并且迫切需要借助任何可用的手段来应对威胁。为了深度防御,太多的企业采用的方法就是“买进来”,希望通过给网络增加越来越多的安全层,企业能够跟上试图破坏网络和信息安全的各种恶意威胁。

由此就产生了一种不可管理的却宣称能够使企业更安全的产品系统,实际上,这些产品采用了一种破坏生产力的“过度防御”的模式。企业将太多的时间和金钱用于保证网络安全的更新上,却没有将足够的时间用于构建真正安全的网络。如此做法非但没有创建有更强确定性的网络,反而创造了一种过度复杂的网络。

例如,大量的所谓新设备宣称能够保护企业网络免受任何特定的威胁。但是,如果出现了一种新威胁,企业网络就增加一个新安全层,网络却不会因此而更安全。

事实是,企业需要从根本上改变看待安全的思想,需要重置其思考方式,并将关注的重点不再放在改善网络安全上,而应放在构建安全的网络上。虽然部署多层防御很重要,但是企业应将更多的重点放在如何集成、升级、管理公司的安全性上。

就其本质而言,安全网络应关注自动化和管理。其中包括除防火墙之外的进一步强化,进而决定网络中的哪些点有助于阻止威胁。安全网络应着重于如何更有效地从多个源头来集成威胁情报,然后自动分析这些信息。最后,安全网络需要找到更为集中的管理方法,并且要尽可能广泛地在公司基础架构中改变策略和规则。

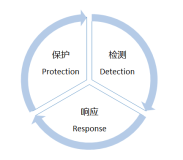

我们需要改变思考策略、检测及强化的方式。任何公司都可以关注如下三个方面来构建安全网络,而不仅仅是改善网络安全。

1.开放性的标准和基于意图的策略引擎。多年以来,业界一直在谈论统一策略和统一策略引擎。在不同的策略引擎之间转换策略变得极其困难。安全管理专家至少正在继承和管理三代设备,在网络的安全覆盖范围方面却几乎没有什么明确证据。我们需要使策略引擎构成联盟并实现自动化,策略引擎要支持通过开放的标准来交换策略。社区和业界应大力支持在网络安全信息的共享规范上做出一些开源努力,如TAXII、 STIX、 CybOX等。其中,STIX尤其重视网络威胁信息的交换。这可以使我们改变关于网络威胁和恶意行为的一些思想。

2.在任何地方进行检测的能力。企业应利用最新技术来更快地确认恶意企图。首先,对于前面提到的STIX,我们希望能够利用所有的好情报,在确认威胁和恶意企图方面掌握实时的信息功能。任何企业只要拥有基于开放标准的威胁情报交换能力,即掌握了阻止已知威胁的信息。即使拥有一些最好的防火墙和已明确定义的外围安全策略,也能在局域网内部检测到威胁和恶意企图。

不幸的是,这些威胁和恶意企图往往是在安全事件响应团队以某种形式通知公众后由人工方式发现的。企业不应当调查网络,而应当利用网络自身来检测网络威胁和恶意企图,并立即隔离或阻止恶意企图在网络中的扩散。

3.在任何地方执行。如果你能够在企业网络中的任何地方检测到威胁,为什么不能够在那个地方阻止威胁?业界实现安全的方法是什么?答案是:一直在网络的边缘强化安全。对于移动计算、BYOD、物联网,从另一个方面来看,外围就是任何地方。在网络的每一个点上去部署另一层安全不但在经济上不可行,而且也不利于运维和管理。为什么不利用网络自身?利用网络是实施检测和强化安全的最具有成本效益的高效方法。安全形势在不断变化。我们必须摒弃原来考虑网络安全的传统方法。

安全业界需要在思想上进行根本的变化,充分利用网络的每一个方面,以此作为安全检测和强化的一个关键点。只有通过这种方法,我们才能获得真正安全的网络。

本文转自d1net(转载)