本周三,思科通告消费者,刚发布的几项产品更新修复了数个重大高危漏洞。

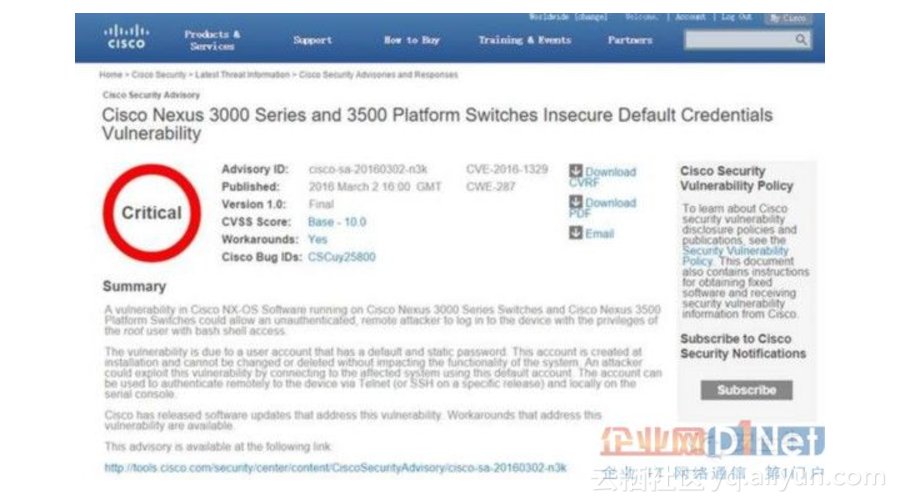

其中,最严重的一个漏洞与 NX-OS 网络操作系统上的一个不安全的默认凭据有关,影响运行该操作系统的思科 Nexus 3000 和 3500 系列交换机平台。这一漏洞编号为 CVE-2016-1329,黑客可利用某配有静态密码的默认账户获取 Root 权限,远程登录到存在漏洞的设备。

另一个问题是,用户无法在不影响系统功能的前提下,更改或移除这一在安装过程中创建的高危账号。

这一安全漏洞影响运行:

NX-OS 6.0(2)U6(1) 、6.0(2)U6(2) 、 6.0(2)U6(3) 、 6.0(2)U6(4) 、 6.0(2)U6(5) 版本的 Nexus 3000 系列交换机,以及运行 6.0(2)A6(1) 、 6.0(2)A6(2) 、 6.0(2)A6(3) 、 6.0(2)A6(4) 、 6.0(2)A6(5) 、6.0(2)A7(1) 版本的 Nexus 3500 交换机平台。

无法尽快安装补丁的用户可以根据思科发布的建议,采取替代措施。

思科此次也发布了针对运行 NX-OS 的 Nexus 5500/5600 系列交换机平台以及 Nexus 6000 系列交换机的软件升级,修复了简单网络管理协议(SNMP)输入信息包处理器中的一个高危拒绝服务漏洞。

攻击者可以利用这一编号为 CVE-2015-6260的漏洞,向目标设备远程发送特制的 SNMP 包,致使 SNMP 应用重新启动。威胁源可以导致应用多次重启,造成系统层面上的重启,产生拒绝服务效果。

该漏洞影响 NX-OS 7.1(1)N1(1) 版本,并已在 7.1(2)N1(1) 版本中得到升级。目前没有替代解决措施。

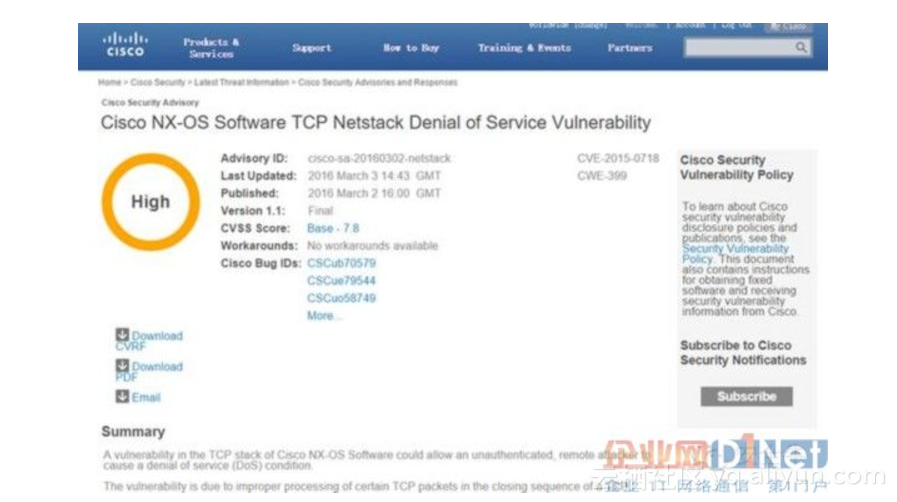

NX-OS 的 TCP 栈还存在一个高危拒绝漏洞,编号为 CVE-2015-0718。攻击者可以向目标设备远程发送特制的 TCP 包,产生拒绝服务效果。

这一问题影响思科 Nexus 1000V 、 3000 、 4000 、 5000 、 6000 、 7000 系列交换机,此外还有运行 NX-OS 的思科统一计算系统(Unified Computing System,UCS)。

思科在周三发布的指导意见中还披露了另一个高危拒绝服务漏洞,编号 CVE-2016-1288。此漏洞存在于思科网络安全应用(Web Security Appliance,WSA)的 Web 代理框架中。远端攻击者可以发送恶意篡改的 HTTPS 请求包,导致存在漏洞的设备出现暂时性的拒绝服务状态。

思科表示,目前尚未看到上述实例遭到恶意利用的情况。

本文转自d1net(转载)