本节书摘来自异步社区《CCNP安全Secure 642-637认证考试指南》一书中的第2章,第2.4节网络攻击类型,作者【美】Sean Wilkins , Trey Smith,更多章节内容可以访问云栖社区“异步社区”公众号查看

2.4 网络攻击类型

CCNP安全Secure 642-637认证考试指南

在学习各种具体的网络攻击之前,读者必须首先了解网络攻击的类型。请注意,攻击类型由攻击的目的而非攻击者的动机决定。接下来,我们将讨论3种主要的网络攻击,每种攻击都有其各自的目的。

侦察攻击(reconn aissanceattack):这种攻击不会对系统或网络造成直接破坏,其目的在于刺探网络使用的地址范围、系统与服务。攻击者必须在一定程度上“抵近”系统或网络以实施侦察,但一般不会在侦察时实施破坏。

访问攻击(access attack):这种攻击利用网络存在的漏洞以获得网络的访问权。攻击者随后可以进行以下操作:

检索、修改或破坏数据;

添加、移除或改变网络资源(包括用户访问数据);

安装后门软件,以便今后入侵系统或网络。

拒绝服务攻击(DoS attack):**这种攻击与分布式拒绝服务攻击(DDoS attack)一样,旨在消耗系统或网络的资源,使其无法为合法用户提供正常的服务。

2.4.1 侦察攻击

侦察的目的在于刺探目标系统或网络的结构并寻找潜在的安全漏洞,以便为后续攻击做准备。侦察攻击通常是其他危害性更大的攻击的前奏。目前,不少侦察攻击已被写入脚本,刚入行的黑客或脚本小子只需点击几次鼠标就能完成对网络的攻击。下面列出了常见的几种侦察攻击手段。

DNS查询(DNS query):DNS的作用是将域名解析为IP地址,因此通过查询DNS可以获得企业或组织的详细信息。大部分DNS信息都是公开的,用户可以很方便地查看所需的信息。DNS Lookup与WHOIS是两种最常见的DNS查询系统,前者用于查询指定服务器的IP地址信息,后者用于查询域名的IP地址以及所有者等信息。用户可以通过WHOIS获取以下信息:

企业或组织名称;

企业或组织编号,由美国互联网号码注册中心(ARIN)分配;

通信地址;

分配的公共IP地址;

公共域名服务器地址;

技术支持人员的姓名、联系电话与电子邮件地址。

ping扫描(ping sweep):未授权用户可以通过ping扫描查看网络中活跃的主机数量。

垂直扫描(vertical scan):对一台主机的所有端口以及每个端口的不同服务进行扫描。未授权用户可以通过垂直扫描确定目标主机所用的操作系统与服务。

水平扫描(horizontal scan)1:对所有主机的指定端口或服务的地址范围进行扫描。FTP扫描是一种常见的水平扫描,旨在查找FTP服务器(21端口)中的文件。

块扫描(block scan):对某个网段中所有主机的所有端口进行扫描,可以将其视为垂直扫描与水平扫描的结合。

2.4.2 访问攻击

顾名思义,访问攻击旨在获得系统或网络的访问权。进入目标系统或网络之后,攻击者可以进行以下操作。

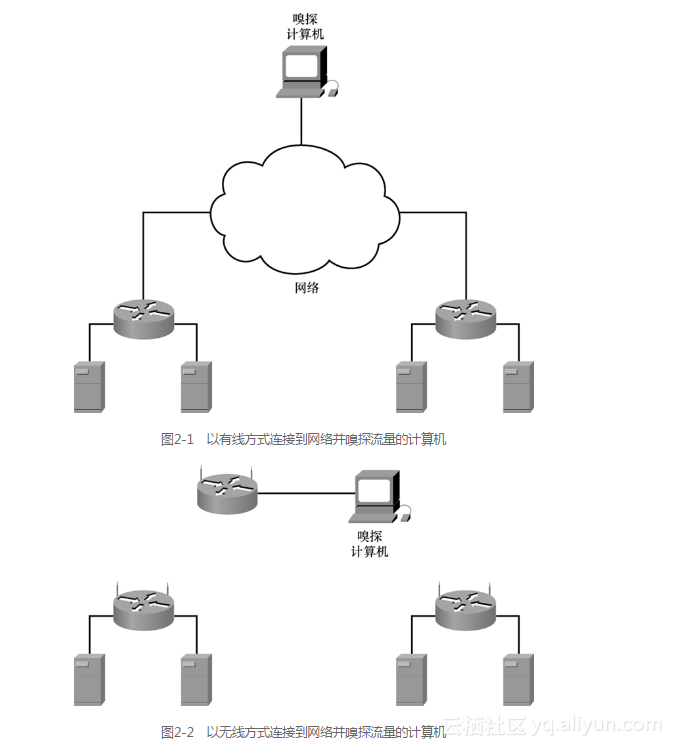

拦截(interception):攻击者可以捕捉并保存网络中传输的流量以备今后使用。企业的人事档案、工资信息、研发计划等机密信息在网段中传输时,都可能被与该网段相连的嗅探设备拦截。为数据设置密码能保护网络管理数据的安全,这也是采用SSH而非Telnet访问设备的一个重要原因。攻击者可以采用多种方式拦截流量,不过通常都需要实际连接到网络。保护敏感数据最有效的方法是将它们加密保存、加密传输,以防止攻击者读取数据。拦截操作如图2-1与图2-2所示。

修改(modification):攻击者可以篡改文件内容与系统配置,或在未经授权的情况下进行系统接入、权限提升等操作。操作系统或应用可能存在安全漏洞,攻击者不难利用这些漏洞进入网络。可以将未经授权的提权描述如下:经过授权的低级别用户试图获得高级别或高权限用户的账户信息,以提升攻击者(未授权用户)的权限等级。一旦获得高级别权限,攻击者就能在更高层次上控制目标系统或网络。这方面的一个典型例子是采用ARP毒化(ARP poisoning)进行路由器与交换机欺骗。通过实施这些攻击,攻击者可以修改大量网络参数。

捏造(fabrication):攻击者可以创建一些虚假对象(如经过篡改的数据、病毒、蠕虫以及木马),并将其注入到网络中。

病毒:计算机病毒既可以是令人生厌的小程序,也可以是破坏性极大的超级病毒。病毒是一种计算机代码,它将自身附着于计算机运行的软件中。用户一旦运行被病毒感染的软件,病毒就会开始复制并传播,直到感染整个系统。

蠕虫:一种利用联网系统存在的安全漏洞复制并传播的病毒。蠕虫对网络进行扫描,一旦发现存在漏洞的系统,蠕虫就将自身复制到该系统,然后以此为跳板向网络的其他部分继续传播。

木马:一种恶意程序,通常伪装成其他正常程序(如游戏)。一旦用户运行该程序,木马就开始渗透并破坏系统(如删除硬盘数据)。木马程序的种类繁多,危害系统的程度各不相同。有些木马只会让用户感到轻微的不适,而另一些木马则会危害整个文件系统的安全。木马可以在系统中创建用户账户,从而使攻击者获得系统的访问权或提升攻击者的权限等级。某些木马还能从主机系统中捕捉数据,并将其发送到攻击者可以访问的位置。最著名的一种木马能感染大量计算机,从而形成僵尸网络(botnet)。攻击者可以对被感染的计算机实施包括身份盗窃在内的各种攻击。

2.4.3 DoS攻击

DoS攻击旨在消耗系统或网络的资源,阻止合法用户获得服务。DoS攻击一般针对特定的服务,通过反复发送海量请求以阻塞目标系统或网络的正常通信。如果没有部署安全措施或未能及时对DoS攻击做出响应,则系统很容易被同时产生的大量脚本所淹没。为增强DoS攻击的效果,还可以从多个系统(僵尸网络)同时对一个目标发动攻击,这就是DDoS攻击。

备考指南

前言的“本书内容结构”部分列出了备考的几种方式:各章习题、助记表(附录C)、第22章以及随书光盘中的模拟考题。每一章最后均包含若干主观题填空。与实际考试相比,主观题的难度较大,读者可以借此检验自己对本章内容的掌握程度。主观题的答案请参见附录A。

1简而言之,垂直扫描对一台或多台主机的所有端口进行扫描,而水平扫描对多台或所有主机的某一个端口进行扫描。垂直扫描搜索所有端口可能存在的安全漏洞,并发动各种攻击。水平扫描仅搜索特定端口可能存在的安全漏洞,并发动特定类型的攻击。与水平扫描相比,垂直扫描需要扫描的端口数更多,因此所需的时间更长。——译者注