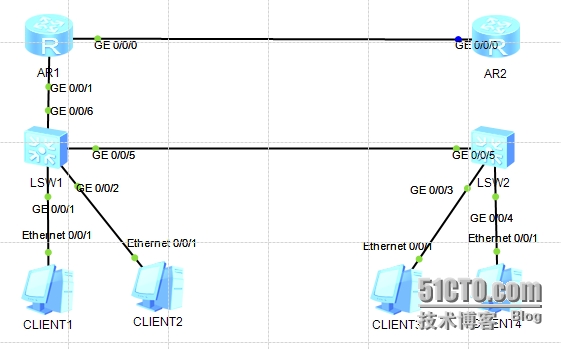

一:实验拓扑

Pc机IP地址划分

Pc1 192.168.10.10 255.255.255.0 192.168.10.1

Pc2 192.168.10.10 255.255.255.0 192.168.10.1

Pc3 192.168.10.10 255.255.255.0 192.168.10.1

Pc4 192.168.10.10 255.255.255.0 192.168.10.1

二:实验目标

1:利用单臂路由技术实现跨vlan通信

2:利用Nat动态转换技术实现私有地址和公有地址的转换

3:抓取报文分析数据包转送思路

4:理解实验原理

5:熟练掌握Nat技术的命令,并理解。

动态转换

动态转换是指将内部网络的私有IP地址转换为公用IP地址时,IP地址对并不是一一对应的,而是随机的。所有被管理员授权访问外网的私有IP地址可随机转换为任何指定的公有IP地址。也就是说,只要指定哪些内部地址可以进行转换,以及用哪些合法地址作为外部地址时,就可以进行动态转换。每个地址的租用时间都有限制。这样,当ISP提供的合法IP地址略少于网络内部的计算机数量时,可以采用动态转换的方式。

三:实验步骤

1:单臂路由

交换机1

<Huawei>system-view//

[Huawei]vlan bat 10 20//新建vlan10和20

[Huawei]int g0/0/1//进入默认接口

[Huawei-GigabitEthernet0/0/1]portlink-type access//只允许一个端口通过—在access口中,是不允许带标签.当一个数据包通过的时候必须得脱下自身的标签.直到通往下一个端口

[Huawei-GigabitEthernet0/0/1]portdefault vlan 10//只允许vlan10的成员通过

[Huawei-GigabitEthernet0/0/1]intg0/0/2//进入默认接口

[Huawei-GigabitEthernet0/0/2]portlink-type access//只允许一个端口通过

[Huawei-GigabitEthernet0/0/2]portdefault vlan 20//只允许vlan20的成员通过

[Huawei-GigabitEthernet0/0/2]intg0/0/5//进入默认接口

[Huawei-GigabitEthernet0/0/5]portlink-type trunk//转为中继口模式

[Huawei-GigabitEthernet0/0/5]porttrunk allow-pass vlan 10 20//允许vlan10和20的成员通过—要实现四台pc机的互通性-并且在此处的数据包都是要带上标签《tag》的..

[Huawei-GigabitEthernet0/0/5]intg0/0/6//进入默认接口

[Huawei-GigabitEthernet0/0/6]portlink-type trunk//转为中继口模式

[Huawei-GigabitEthernet0/0/6]porttrunk allow-pass vlan 10 20//允许vlan10和20的成员通过

交换机2

<Huawei>system-view

[Huawei]vlan bat 10 20

[Huawei]int g0/0/3//进入默认接口

[Huawei-GigabitEthernet0/0/3]portlink-type access//只允许一个端口通过.即默认的接口—与其相连的接口

[Huawei-GigabitEthernet0/0/3]portdefault vlan 10//只允许vlan10的成员通过

[Huawei-GigabitEthernet0/0/3]intg0/0/4//进入默认接口

[Huawei-GigabitEthernet0/0/4]portlink-type access//只允许一条端口通过

[Huawei-GigabitEthernet0/0/4]portdefault vlan 20//只允许vlan20的成员通[Huawei-GigabitEthernet0/0/4]intg0/0/5//进入默认接口

[Huawei-GigabitEthernet0/0/5]portlink-type trunk//转为中继口模式

[Huawei-GigabitEthernet0/0/5]porttrunk allow-pass vlan 10 20//允许vlan10和20的成员通过—要实现四台pc机的互通性-并且在此处的数据包都是要带上标签《tag》的..这里也可以直接将10 20 替换成all 代表全部的vlan ,但是往往在现实中.我们是不用这种方法.因为这样会带来不安全性!

路由器1

<Huawei>system-view

[Huawei]int g0/0/0//进入默认接口

[Huawei-GigabitEthernet0/0/0]ipadd 12.0.0.1 24//设置默认IP地址

[Huawei]ip route-static0.0.0.0 0.0.0.0 12.0.0.2//设置静态路由.数据包通过g0/0/0接口,跳往下一接口.

[Huawei]int g0/0/1.1//定义子端口1.1//在路由器以太网接口上划分子接口,使用以太网的子接口的ip地址作为网关,并且在子接口上封装802.1q协议.每个都可以划分为“1—4096”个子接口

[Huawei-GigabitEthernet0/0/1.1]dot1qtermination vid 10//封装dot1q

[Huawei-GigabitEthernet0/0/1.1]ipadd 192.168.10.1 24//用以太网的子接口的ip地址作为网关

[Huawei-GigabitEthernet0/0/1.1]arpbroadcast enable// 使能终结子接口的ARP广播功能

[Huawei-GigabitEthernet0/0/1.1]intg0/0/1.2//定义端口1.2

[Huawei-GigabitEthernet0/0/1.2]dot1qtermination vid 20//进行分装

[Huawei-GigabitEthernet0/0/1.2]ipadd 192.168.20.1 24//以太网口的IP地址作为网关

[Huawei-GigabitEthernet0/0/1.2]arpbroadcast enable//使能终结子接口的ARP的广播功能

路由器2

[Huawei]int g0/0/0//进入默认接口

[Huawei-GigabitEthernet0/0/0]ipadd 12.0.0.2 24

[Huawei]iproute-static 192.168.10.0 255.255.255.0 12.0.0.1

[Huawei]iproute-static 192.168.20.0 255.255.255.0 12.0.0.1//设定两条回路静态路由

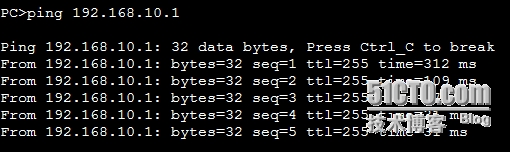

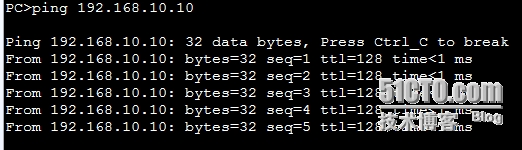

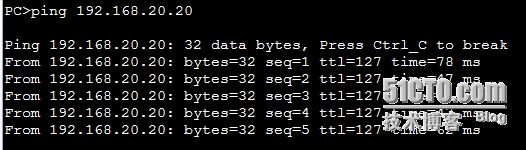

Pc机1—检验

跨vlan通信成功

2:动态转换

[Huawei]nataddress-group 1//创建地址池“1”

[Huawei]nataddress-group 1 128.8.8.10 128.8.8.20//将8.10到8.20之间的地址加入到地址池1中

[Huawei]acl 2000//在1上创建号为2000的控制列表

[Huawei-acl-basic-2000]rulepermit source 192.168.10.0 0.0.0.255//只允许192.168.10.0/24段的数据包通过

[Huawei-acl-basic-2000]intg0/0/0

[Huawei-GigabitEthernet0/0/0]natoutbound 2000 address-group 1 no-pat//对访问控制列表2000上的进行地址转换(outbound),转换的地址组是address-group 1

[Huawei]intg0/0/0

[Huawei-GigabitEthernet0/0/0]undonat outbound 2000 address-group 1 no-pat

[Huawei-GigabitEthernet0/0/0]nat outbound 2000//将访问控制列表2000匹配的流量转换成该接口的IP地址作为源地址。

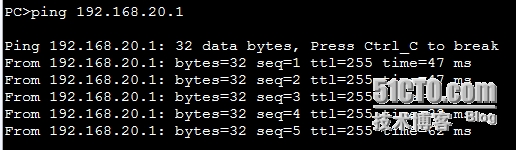

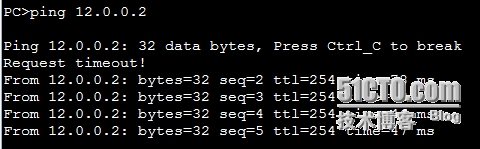

四:实验结果

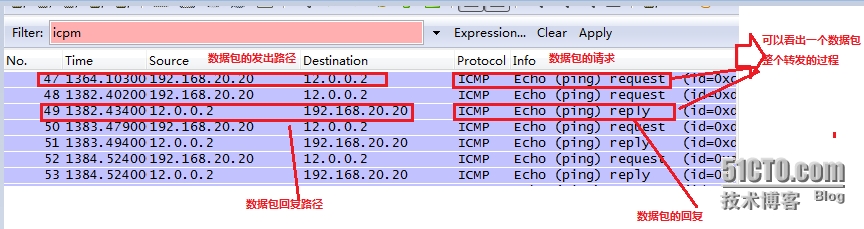

五:实验抓取报文

分析:

上图可以看出,请求客户机向服务端发送一个icmp的请求报文,在第47处的数据包由192.168.20.20 处发出,通往12.0.0.2目的处。而又在第48处的数据包和47处的数据包是一样的,这就证明的了在第47 处的数据包发送之后,目的处收到数据包之后并没有回包。而在第49处的数据包就开始回包了,由12.0.0.2处发出,通往192.168.20.20处。

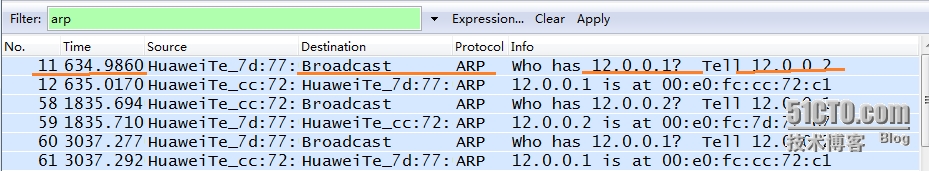

分析:

在第11处发送的一条ARP广播报文(broadcast ARP)经过了12.0.0.1处,然后将报文告诉并发给了12.0.0.2处。在这个报文中我们可以看到它的数据的转发原理及路径!