笔记只有两个字之差,一个是标准,一个扩展。好比大家安装软件的时候会让你选择一个典型安装还是自定义安装一样。我们平时管典型或者标准的东西叫做傻瓜型,当然,他们还有一个比较好听的名字,叫做智能。作为一个技术学习研究者,我们不能停留在智能的层面上,因为如果都智能了还要我们这些人做什么。就像如果防火墙或者路由器都像家用宽带路由器那样简单随便都能配上那么真的就不需要我们这些人了。

今天会讲一些扩展访问列表的东西,与标准控制列表相比,简单的说就是多了一些参数。但是不要小瞧这几个多增加的参数,灵活运用,会起到意想不到的效果。

比如,我们仅仅想控制一些主机不能访问某台服务器,那么标准控制列表是做不到的,标准控制列表只能封死数据,也就是数据过来,我一旦检测到符合控制列表要求就封死,不管数据去哪里。而扩展则更自由一些。我可以让你的数据进来,但是要看你去哪。

还有一点,就是支持协议的检测。大家平时都喜欢ping来ping去,我们就可以用扩展访问列表做到不让别人去ping,这是协议方面的例子。

这次我们做一个非常简单的扩展访问列表实验。为什么选择简单的例子呢,主要原因是现在我也在学习阶段,太复杂的自己都弄不明白,更别提教别人了,另外一个,简单的依然能说明问题,同时会让大家觉得这个东西还是比较讨人喜欢的,容易学习。而不是,弄一个非常复杂的实验,结果我自己都做迷糊了,大家看的就更迷糊了,从而都失去了学习的兴趣了。所谓麻雀虽小五脏俱全。实验虽小依然能说明问题。我们开始吧。

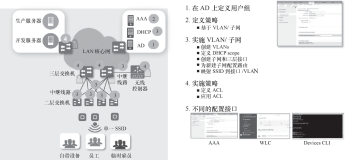

实验拓扑图如下

这次的图比较简单,像是一个圆。这次我增加了两台24口的2950交换机。为什么要增加交换机呢,其实直接接到路由器的快速以太网口也是可以的,但是,实际应用中几乎没有直接把终端接到路由器上的,路由器就是路由寻址的作用,你要想接多台终端,那是交换机的活。所以,即便是虚拟实验,我们也应该注意一下,不要把东西都接到路由器上。

我已经在图上标出了IP地址分配。

大家注意右下角那个Server-PT Server1,这个可不是一台普通的电脑,它是一台web服务器,后面大家会看到神奇的效果。这里先卖一个关子。

实验要求就是利用扩展访问列表,不允许PC1 Ping Server1,但是,PC可以访问Server1上运行的网站。也就是说,禁止了PC1到服务器的ICMP协议。

我们开始操作吧,非常简单,看下面的两条配置语句

Router(config)#access-list 101 deny icmp host 192.168.1.2 host 192.168.2.2

Router(config)#access-list 101 permit ip any any

Router(config)#access-list 101 permit ip any any

第一条貌似有点长,但是起到了决定性作用。我在标准访问控制列表中已经说明了,扩展访问列表的编号是从100到199,所以,我们这里101就是这一组扩展访问列表的编号,后面的deny表示拒绝。大家一定注意到了deny后面的icmp,非常熟悉吧,这个东西就是我们平时ping所用到的协议。后面接着源地址然后紧接着目的地址。

这条语句翻译成中文就是我们题目中的要求,拒绝192.168.1.2 ping 192.168.2.2。配置完这条语句不要忘记在后面加上一条允许任何协议从任何地址到任何地址。

下面我们要把这个规则应用到接口上,PC1要与Server1通信的话,经过路由器的两个端口,f0/0和f0/1,我们应用在哪个口都是可以,比如,如果要应用在f0/0上,我们要在后面写上in,而应用在f0/1要写上out。那么,我建议放在f0/1上,也就是192.168.2.1这个接口上。

Router(config)#int f0/0

Router(config-if)#ip access-group 101 out

这个时候我们再用pc1去ping Server1会出现超时

最后,我们要测试一下其他协议。我们用pc1访问一下web服务器,有的朋友一定会问那如何测试呢,呵呵,别着急,Packet Tracer提供了一个非常好用的功能,我们只需点击Web brower,就会弹出一个简单的浏览器,就可以访问了

输入我们服务器的IP地址192.168.2.2,就会看到下面的样子

怎么样,是不是很有趣,当然不要沉迷于这个漂亮的网页,能看到这个页面证明从192.168.1.2到192.168.2.2这期间只是icmp被禁用了,其他协议都是正常工作的。

好了,这个简单的实验就完成了。

当然,访问控制列表的功能还有很多,大家可以参考一些权威正规的资料进行学习,我这里只是起到一个抛砖引玉的作用。

本文转自 Jhuster 51CTO博客,原文链接:http://blog.51cto.com/xwnet/101462,如需转载请自行联系原作者