本文讲的是9招教你企业应如何防范勒索软件,赛门铁克等安全厂商的安全分析师们一致认为,2016年受到勒索软件影响的企业增长了35%。但更令人担忧的是这些攻击最近在复杂程度和分布广度上的提升。

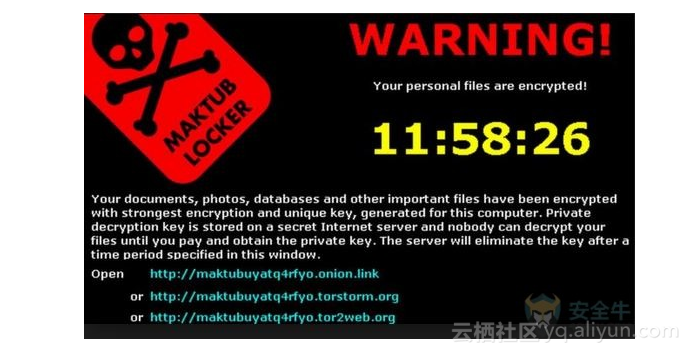

勒索软件的方式是:通过锁定系统的屏幕或加密用户的文档,来实现阻止或限制用户访问他们的系统,并向用户索要赎金。它能让你的业务停滞,并导致重大的经济损失。

与可以在网络潜伏几个月的APT攻击不同,勒索软件的效果是更加直接且具有侵犯性的。

勒索软件对攻击者的金钱、资源或技术复杂性成本需求不多。因而企业越来越关心勒索软件导致的经济损失、业务宕机时间等影响。

企业安全服务商Landesk就企业应该如何防止遭受恶意软件攻击,提出了九个重要措施。

- 修补关键性的操作系统和应用

对于大多数企业而言,打补丁都是防范勒索软件等攻击时首当其冲的工作。

只要保证操作系统和和一些关键性第三方应用(如Adobe Flash、Java、Web浏览器等)都已经及时更新,并且依据企业需求和策略,优先修复那些对企业运用影响不大的安全补丁,你就能在很大程度上减少此类恶意攻击的发生。

许多企业担心全面、及时、持续性的的修补实行和维护起来太繁琐,有时这些工作也可能会破坏关键的业务应用。然而,如果使用最新的补丁管理工具,即使在最复杂的环境中,扫描缺失的补丁并将其安装到工作站或服务器上,都将是一个简单的任务。

- 确保杀毒软件处于最新状态,配置定期扫描计划

若果说补丁是第一道防线,那么杀毒软件就是下一道防线。虽然大多数勒索攻击都不会被传统的基于特征的杀毒手段所阻止,但是,你肯定不想成为哪些杀毒软件已能辨别的恶意威胁的受害者。

有效的杀毒防护策略中的最重要的部分是:确保你所有工作站的病毒库保持更新。好的安全管理软件可以自动执行这一进程。好的解决方案可以为任何规模的环境下所有端点提供病毒辨识文件。

- 对特权账户的慎重管理

尽可能地限制特权账户是防止勒索软件等各类恶意攻击的重要策略之一。例如,近期出现的一种叫“Petya”的勒索攻击需要管理员权限才能运行,而如果用户不授予权限它就无法运作。

删除管理员权限很容易,但是保持访问权限、用户工作效率和企业安全之间平衡就不那么简单了。因此企业需要特权账户管理解决方案的支持。

然而,在防止勒索时必须意识到的是,很多用户被勒索是因为被骗着运行了某些可执行文件。一旦勒索软在当前用户权限下被执行,便不需要任何管理员权限就可以完成攻击。例如,Petya勒索软件的一个新版本已经具有了备用机制,允许它在无管理员特权的情况下加密文件。

- 实施以数据为重点的访问控制

一个有效的访问控制方案可以帮助你防止被勒索软件攻击。然而,如果方案仍然以用户访问权限为管理重点,它的防护效果将会非常有限。

访问控制在保护共享设备上的文件时很有效。原因在于总是有部分用户有合法权限来访问和修改每个共享设备上的部分甚至全部文件。毕竟,这些文件大部分是合法用户创建的文档。这意味着利用合法访问权限实行的勒索攻击可以加密和保管所有已连接、共享的设备和文件夹。

相比传统访问控制,新的聚焦数据的安全解决方案依赖于对勒索软件攻击行为的理解,而不再需要为特定用户创建和管理的规则。因此这也比基于用户权限的访问控制管理更容易实现和维护。

- 定义、实施和执行软件规则

好的企业软件很容易定义、实施和执行监管其他软件行为的规则。规则可以限制指定软件运行、创建、修改、读取任何单个文件或位于特定列表(包括浏览器和其他软件所使用的临时文件夹)下的所有文件的能力。

这些规则可以在全球范围内或特定用户/组中广泛应用。然而,在实施这些规则之前,必须考虑其可能导致的用户体验恶化。例如,当安装或更新软件时,合法用户有时需要直接从浏览器上解压或执行文件。用户也可能需要这一方式来创建或调用宏来完成他们的工作。

而软件限制规则可能会阻断这些原本合法的活动。

- 禁用微软 Office软件的宏指令

禁用Microsoft Office软件的宏指令将阻止勒索软件等恶意攻击。例如,Locky是一种相对较新的加密勒索软件,其传播方式主要是垃圾邮件的附件。它引诱用户启用Word文档的宏指令将恶意软件下载到电脑。

- 应用白名单

这个方案能有效地消除任何勒索软件运行的能力,因为没有勒索软件是可信的。它确保只有受信任的应用程序才可以在任何端点运行。成功的白名单的最大挑战,就是创建初始的受信任应用程序列表,以及保持列表的准确、完整、实时性。

- 要求用户使用虚拟或封闭的容器环境

在大多数情况下,勒索软件被安置在电子邮件的附件中。要求用户使用虚拟或封闭的容器环境将确保任何获得系统访问途径的勒索软件无法对用户的主要工作环境造成损害。

- 经常性备份重要文件

美国联邦调查局的报告推荐:企业可以通过及时且频繁的对重要文档的备份,以确保业务连续性。备份将在遭遇勒索软件袭击救你一命。

原文发布时间为:一月 6, 2017

本文作者:Alfred.N

本文来自云栖社区合作伙伴安全牛,了解相关信息可以关注安全牛

原文链接:http://www.aqniu.com/learn/22146.html