本节书摘来自异步社区《Cisco IPv6网络实现技术(修订版)》一书中的第2章,第2.6节,作者【加】Régis Desmeules,更多章节内容可以访问云栖社区“异步社区”公众号查看

2.6 配置练习:使用Cisco路由器配置一个IPv6网络

Cisco IPv6网络实现技术(修订版)

完成下面的练习,在一个网络上配置IPv6,从而达到实际应用本章中学到的技能的目的。

注:配置练习允许您使用本章讲到的命令,通过在一台Cisco路由器上配置IPv6,实际应用您的技能和学到的知识。在下面的练习中,只有一台配备多个快速以太网接口的路由器,它为一个网络上的节点提供IPv6连接。本练习的前提是:您有一点使用命令行接口(CLI)的经验,并能够从Cisco站点下载新的Cisco IOS软件。

2.6.1 目标

在下面的练习中,您将完成下列任务:

1. 在Cisco路由器上安装新的支持IPv6的Cisco IOS软件。 新映像的文件名是c2600-is-mz. 2001120。

2.在Cisco路由器上启用IPv6。

3.为接口分配IPv6地址。

4.验证接口及所分配的地址。

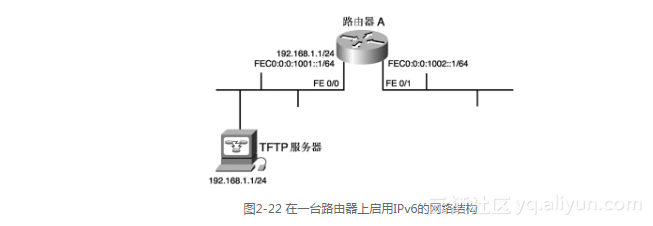

2.6.2 任务1和任务2的网络结构

图2-22显示了任务1和任务2用到的基本网络结构。

2.6.3 命令列表

在这个配置练习中,所用到的命令见表2-29。练习过程中参照这个列表。

2.6.4 任务1:基本路由器安装和安装新的支持IPv6的Cisco IOS软件

在路由器A上配置基本安装,目的是在路由器上安装新的支持IPv6的IOS。TFTP服务器连接到与快速以太网(FE)0/0接口相同的链路层网络。TFTP服务器只能通过IPv4地址192.168.1.1使用IPv4访问到。

步骤1 路由器的名称是Router A。在路由器上设定主机名称。使用哪条命令执行这个任务?

下面显示了如何在路由器A上配置主机名称:

Router# conf t

Router(config)# hostname RouterA

Router(config)# exit

RouterA#

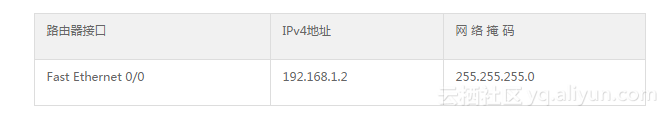

步骤2 为路由器接口FE 0/0分配如下表所示的IPv4地址和网络掩码。在基本路由器安装任务中,没有用到其他接口。在Cisco路由器上为一个网络接口配置IPv4地址用到了什么命令?

下面显示了在路由器A的接口FE 0/1上如何配置一个IPv4地址:

RouterA(config)# interface fastEthernet 0/0

RouterA(config-if)# ip address 192.168.1.2 255.255.255.0

RouterA(config-if)# exit

RouterA(config)# exit

步骤3 在路由器上,使用TFTP服务器,输入命令下载并安装支持IPv6的新IOS。从TFTP服务器安装IOS使用什么命令?

下面的命令显示了在一台路由器上如何使用TFTP服务器安装新的IOS:

RouterA# copy tftp flash

Address or name of remote host []?192.168.1.1

Source filename []?c2600-is-mz.20011207

Destination filename [c2600-is-mz.20011207 ]?

Do you want to over write?[confirm ] ENTER

Accessing tftp://192.168.1.1/c2600-is-mz.20011207...

Erase flash:before copying?[confirm ] ENTER

Erasing the flash filesystem will remove all files!Continue?[confirm ]

Erasing device...

eeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeee ...erased

Erase of flash:complete

Loading c2600-is-mz.20011207 from 192.168.1.1 (via FastEthernet0/0):

<output omitted>

[OK -12460516/24920064 bytes ]

Verifying checksum...OK (0xE9F1)

12460516 bytes copied in 106.92 secs (117552 bytes/sec)

步骤4 一旦新映像成功下载,重启路由器,使用特权模式登录,并验证支持IPv6的映像已在路由器中完全安装。在IOS中使用什么命令验证IPv6支持?

下面的命令用来验证是否启用了IPv6支持:

RouterA# show ipv6 ?

access-list Summary of access lists

cef Cisco Express Forwarding for IPv6

interface IPv6 interface status and configuration

mtu MTU per destination cache

neighbors Show IPv6 neighbor cache entries

prefix-list List IPv6 prefix lists

protocols IPv6 Routing Protocols

rip RIP routing protocol status

route Show IPv6 route table entries

routers Show local IPv6 routers

traffic IPv6 traffic statistics

tunnel Summary of IPv6 tunnels

RouterA# show ipv6

注:如果出现语法错误,就表明路由器没有运行支持IPv6的IOS。

步骤5 因为本配置练习只关注IPv6,所以可以去掉接口FE 0/1上的IPv4地址。在Cisco路由器上使用什么命令去掉网络接口的IPv4地址?

下面的命令显示了如何去掉路由器A的接口FE 0/0上的IPv4地址:

RouterA(config)# interface fastEthernet 0/0

RouterA(config-if)# no ip address 192.168.1.2 255.255.255.0

RouterA(config-if)# exit

RouterA(config)# exit

步骤6 保存当前配置到NVRAM:

RouterA# copy running-config startup-config

Destination filename [startup-config ]?

Building configuration...

[OK ]

2.6.5 任务2:在路由器上启用IPv6并配置静态地址

完成下列步骤。

步骤1 输入命令,在路由器上启用IPv6流量转发功能,以便在接口之间转发单播IPv6数据包。然后在路由器中启用CEFv6。要用到什么命令?

RouterA# conft

RouterA(config)# ipv6 unicast-routing

RouterA(config)# ip cef

RouterA(config)# ipv6 cef

RouterA(config)# exit

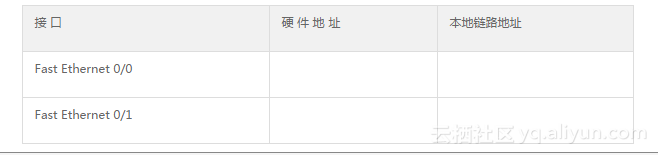

步骤2 在路由器A上,验证所有接口的硬件地址(以太网MAC地址),并计算每个接口的本地链路地址。填写在下表中。用什么命令得到每个接口的硬件地址?

RouterA# show interface fastEthernet 0/0

FastEthernet0/0 is up,line protocol is up

Hardware is AmdFE,address is 0050.3ee4.4c00 (bia 0050.3ee4.4c00)

MTU 1500 bytes,BW 10000 Kbit,DLY 1000 usec,

reliability 255/255,txload 1/255,rxload 1/255

Encapsulation ARPA,loopback not set

Keepalive set (10 sec)

Half-duplex,10Mb/s,100BaseTX/FX

ARP type:ARPA,ARP Timeout 04:00:00

Last input 00:03:01,output 00:00:07,output hang never

Last clearing of "show interface"counters never

Queueing strategy:fifo

<data omitted>

..

RouterA# **show interface fastEthernet 0/1**

FastEthernet0/1 is administratively down,line protocol is down

Hardware is AmdFE,address is 0050.3ee4.4c01 (bia 0050.3ee4.4c01)

MTU 1500 bytes,BW 100000 Kbit,DLY 100 usec,

reliability 255/255,txload 1/255,rxload 1/255

Encapsulation ARPA,loopback not set

Keepalive set (10 sec)

Auto-duplex,Auto Speed,100BaseTX/FX

ARP type:ARPA,ARP Timeout 04:00:00

Last input never,output never,output hang never

Last clearing of "show interface"counters never

Queueing strategy:fifo

步骤3 假定路由器作为一台IPv6主机。为每个接口配置一个静态单播IPv6地址,使用下表中的地址配置路由器接口。用什么命令为每个接口分配一个IPv6地址?

RouterA# conft

Enter configuration commands,one per line.End with CNTL/Z.

RouterA(config)# interface fastEthernet 0/0

RouterA(config-if)# ipv6 address fec0:0:0:1001::1/128

RouterA(config-if)# interface fastEthernet 0/1

RouterA(config-if)# ipv6 address fec0:0:0:1002::1/128

RouterA(config)# exit

步骤4 验证每个接口的静态地址和本地链路地址。用什么命令显示接口上的IPv6地址?然后将此处的本地链路地址与步骤2中计算的地址进行比较。相似吗?

RouterA# show ipv6 interface fastEthernet 0/0

FastEthernet0/0 is up,line protocol is up

IPv6 is enabled,link-local address is FE80::250:3EFF:FEE4:4C00

Global unicast address(es):

FEC0:0:0:1001::1,subnet is FEC0:0:0:1001::/128

Joined group address(es):

FF02::1

FF02::2

FF02::1:FF00:1

FF02::1:FFE4:4C00

MTU is 1500 bytes

ICMP error messages limited to one every 100 milliseconds

ICMP redirects are enabled

ND DAD is enabled,number of DAD attempts:1

ND reachable time is 30000 milliseconds

ND advertised reachable time is 0 milliseconds

ND advertised retransmit interval is 0 milliseconds

ND router advertisements are sent every 200 seconds

ND router advertisements live for 1800 seconds

Hosts use stateless autoconfig for addresses.

RouterA# show ipv6 interface fastEthernet 0/1

FastEthernet0/1 is administratively down,line protocol is up

IPv6 is enabled,link-local address is FE80::250:3EFF:FEE4:4C01

Global unicast address(es):

FEC0:0:0:1002::1,subnet is FEC0:0:0:1002::/128

Joined group address(es):

FF02::1

FF02::2

FF02::1:FF00:1

FF02::1:FFE4:4C01

MTU is 1500 bytes

ICMP error messages limited to one every 100 milliseconds

ICMP redirects are enabled

ND DAD is enabled,number of DAD attempts:1

ND reachable time is 30000 milliseconds

ND advertised reachable time is 0 milliseconds

ND advertised retransmit interval is 0 milliseconds

ND router advertisements are sent every 200 seconds

ND router advertisements live for 1800 seconds

Hosts use stateless autoconfig for addresses.

步骤5 保存当前配置到NVRAM:

RouterA# copy running-config startup-config

Destination filename [startup-config ]?

Building configuration...