本节书摘来自异步社区《高级无线网络—4G技术》一书中的第1章,第1.1节,作者: 【芬】Savo G. Glisic 更多章节内容可以访问云栖社区“异步社区”公众号查看。

第1章 基础

1.1 4G网络及复合无线环境

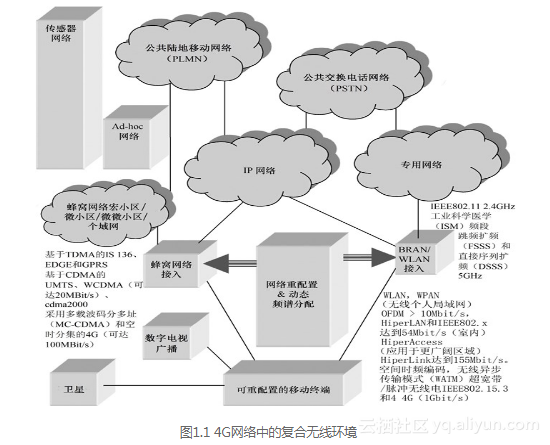

在无线通信体系中,越来越多的复合无线环境(CRE)为人们所认识和了解,重构的概念因此而生。CRE假定不同的无线网络可以在异构的无线接入架构下形成部分协作,通过该架构,网络供应商可以更加有效地实现所需的系统容量及服务质量(QoS)等级。网络结构的可重构性使得终端和网络单元可以在特殊服务区域及时间段中动态地选择并适应最合适的无线接入技术。上述两种概念均会带来对无线通信系统管理的新需求。目前,无线通信系统中应用了多种无线接入技术(RAT)标准。如图1.1所示,这些技术可大致分为如下4类。

蜂窝网络,包括第二代(2G)移动通信系统{如全球移动通信系统(GSM) [1]}及其演进版本(通常称为2.5G系统),如增强型数据速率GSM演进(EDGE)系统、通用分组无线服务(GPRS)[2]以及美国的IS 136。这些系统基于时分多址(TDMA)技术。第三代(3G)移动网络,即通用移动电信系统(UMTS)、WCDMA和cdma2000[3],这些系统基于码分多址(CDMA)技术,并可提供高达2Mbit/s的数据速率。在这些网络中,第四代(4G)移动网络的解决方案将基于多载波和空时信号处理等一系列技术的结合,并将达到100Mbit/s的数据速率。其网络架构包括宏蜂窝、微蜂窝、微微蜂窝以及家庭局域网(HAN)和个域网(PAN)等。

② 宽带无线接入网络(BRAN)[4]或无线局域网(WLAN)[5],预期将在4G中提供高达1Gbit/s的数据速率。这些技术基于正交频分多址(OFDMA)和空时编码。

③ 数字电视广播(DVB)[6]和卫星通信。

④ 用于新兴应用的自组织网络(Ad hoc)和传感器网络。

尽管4G系统对新的多址接入方案是开放的,CRE的概念仍然以其提高服务效率和利于现有RAT技术的开发应用等特点而保持着吸引力。其主要设想在于不同的无线网络,如GPRS、UMTS、BRAN/WLAN和DVB等可以组成一个异构无线接入网络。网络供应商(NP)可以拥有整个复合无线(CR)架构中的多个组件(即可以拥有配置和运营不同RAT的许可证),也可以与其他的相关NP相互合作。在任何情况下,NP可依靠几种可选的无线网络和技术,在高的性价比情况下实现需要的系统容量和QoS等级。在不同的服务区域和时间段的用户可基于整体需求和网络性能准则来采用最恰当的技术接入到最合适的无线网络。因此,各种不同的RAT技术互为补充而非竞争关系。即使是现在,移动手持设备可以在不同的RAT之间切换。利用可重构性的概念可以使CRE系统的配置得以简化,可重构性的概念是软件无线电的演进[7,8]。CRE要求终端能够使用不同的RAT,还要求多种无线接入网络的共存,从而在服务区内提供具有选择性的无线接入能力。可重构性通过提供关键技术以支持CRE,这些技术可以使终端和网络单元在特殊服务区域和时间段动态地选择和适应RAT组合。基于可重构性的概念,RAT的选择性不局限于在网络单元中预先设定的技术。实际上,需要的软件部分可以动态地下载、安装和验证生效。这使得其在终端及网络单元的容量方面与静态模式不同。

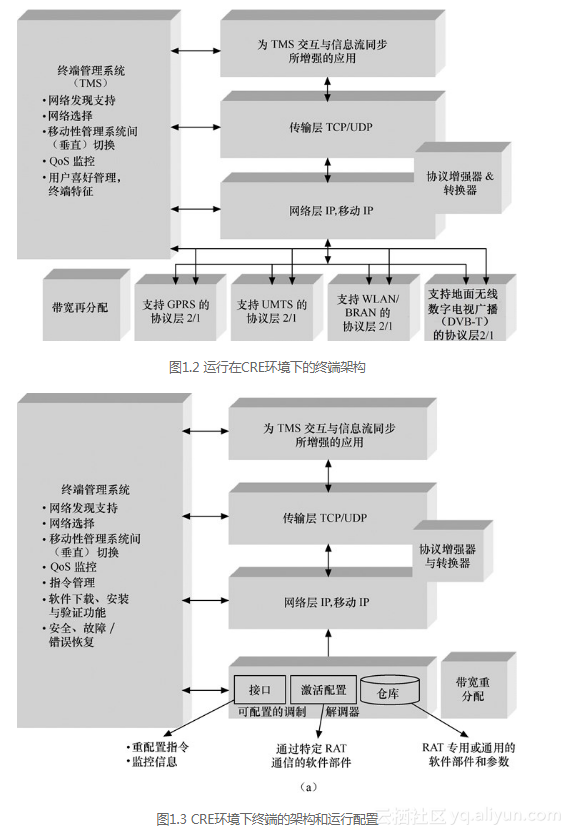

网络为基于IP的应用及系统内移动时业务的连续性提供无线接入。在CR架构中,通过CRE的管理系统(MS-CRE)实现各网段的整合并连接到各个网络。每个网络中的管理系统负责管理一种特定的无线技术,而不同的平台之间可相互合作。固定网络(核心网或骨干网)由基于IPv4和IPv6架构的公共部分和私有部分组成。移动IP(MIP)负责维持IP层面的连通性,不论CRE所利用的无线接入技术如何改变。图 1.2 和图 1.3所示描述了CRE环境下终端的架构。该终端包括便于在不同系统中运行的软件部分和硬件部分(层1和层2的功能)。与网络侧对等实体相对应的高级协议层提供基于IP应用的连续性接入。不同的协议增强器可以进一步提高协议栈的效率。通过包含遗留系统在内的无线链路提供可能的最优IP性能也是很有需求的。

(a)基于可重构性特点的终端架构(其中RAN为无线接入网络);(b)对比于连续、离散动态频率分配(DSA)的固定频谱分配;(c)DSA的配置模式(其中DAB为数字音频广播,Analog TV为模拟电视):(1)静态的(当前的频谱分配);(2)连续的DSA模式;(3)离散的DSA模式

在IETF组织的链路性能评估(PILC)小组中,采用性能增强代理(PEP)的概念来指代一系列用于改善由于链路特点导致TCP/IP性能下降的Internet的性能的方法。不同类型的PEP依据其基本功能的不同而有所区别。其中一些PEP尝试通过修正协议本身以补偿性能。与此截然不同的是,对上层透明的对称/非对称加速方式通常更加灵活有效。一个容纳并支撑多种不同协议的通用架构可提供高度的灵活性,因为其既可以适应传送的话务量特性,又可以适应链路的特殊条件。在这种情况下,就需要一个可简化需求信息共享(跨层通信和重构)的控制平面。而且,随着多跳通信的出现,产生了新的需求,由于PEP通常被用于最后一跳,能够满足多跳场景的应用。大部分通信网络受业务需求量随时间和区域变化等特点的支配,这将引起频谱利用程度的变化。因此,当一项业务的无线频谱在某个时间或地理区域处未被充分利用时,另一项业务则可能在相同的时间或地点出现频谱不够用的情况。考虑到无线频谱的高值性和频谱效率的重要性,应该避免无线频谱的浪费。这些问题促使人们提出了动态频谱分配(DSA)机制,该机制旨在管理融合的无线系统所使用的频谱,使在空间和时间上协作的无线网络共享频谱资源,以提高整个网络的频谱效率,如图1.3(b)、(c)所示。

上面所讨论的复合无线系统及可重构性是DSA系统的潜在促成者。复合无线系统通过选择最合适的接入网实现业务的无缝传送,且邻近网络的协作不仅便于服务的共享,同时也有利于频谱的共享。可重构性也是一类重要问题,因为在DSA系统中,一个无线接入网络可以在任何时间、任何地点被可能地分配任何频率。需要注意的是,业务层通过同步同一个应用的不同信息流的方法得以升级,这些信息流可以利用不同的RAT同时地进行传输。终端管理系统(TMS)对于提供利用CRE的功能而言很重要。在用户端/终端,主要的关注点在于如何选择能够以高性价比模式为激活的业务提供最好QoS等级的网络。首先需要的是MS-CRE应开发利用CR架构的容量,这些可在反应或预备模式下完成。反应模式下,MS-CRE可以适应新的业务环境,如热点地区未预料到的紧急情况。预备模式下,管理系统可以预测需求模式的变化。这些情况可以通过使用CR架构中交替的部分得以缓解,从而达到所需容量及QoS等级。其次,MS-CRE应提供资源计费功能,使CR架构中的网络协作成为可能。最后,MS-CRE中某部分应能够引导用户接入CR架构中最合适的网络,从而获得在成本和QoS方面均有效的服务。为实现上述要求,所需的MS架构如图1.4所示。

该架构由3个主要的逻辑实体组成:

① 监控、服务信息和资源计费(MSRB);

② 资源管理策略(RMS);

③ 进程管理器(SM)。

MSRB实体可以识别被MS-CRE处理的触发(事件),也可以提供相应的附加(支持)功能。RMS实体提供必须的优化功能。SM实体负责与激活的用户/终端进行交互。具体操作流程与RMS中各部分的合作关系分别如图1.5和图1.6所示。